Материалы по тегу: асу тп

|

29.01.2024 [18:37], Андрей Крупин

«Доктор Веб» представил решение Dr.Web Industrial для защиты АСУ ТПРоссийский разработчик средств информационной безопасности «Доктор Веб» объявил о выпуске Dr.Web Industrial — продукта для защиты автоматизированных систем управления технологическими процессами (АСУ ТП) от цифровых угроз. Dr.Web Industrial осуществляет защиту серверов и рабочих станций в промышленных системах управления и на объектах критической инфраструктуры от заражения вредоносным ПО и целевых атак. Решение позволяет контролировать доступ к файлам и директориям, а также подключаемые сотрудниками устройства и активность сторонних приложений.  Особенностью защитного комплекса является отсутствие необходимости прерывания технологического процесса при обнаружении вредоносной активности. Все участники производственной цепочки, от оператора рабочей станции до ИБ-службы компании могут отслеживать ситуацию в режиме реального времени и принимать решение по устранению угрозы безопасности. Защитный комплекс Dr.Web Industrial предназначен для работы в среде Windows, Linux, FreeBSD. Лицензирование продукта осуществляется по количеству защищаемых объектов АСУ ТП.

29.11.2023 [17:07], Андрей Крупин

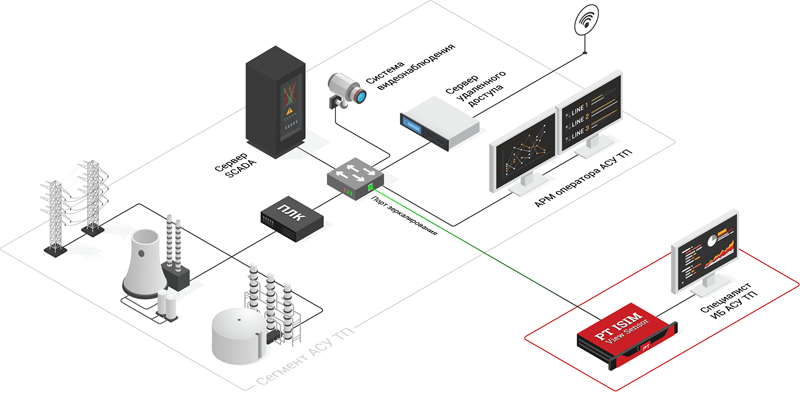

Система PT Industrial Security Incident Manager дополнилась средствами мониторинга энергообъектовКомпания Positive Technologies сообщила о выпуске новой версии комплексного решения PT Industrial Security Incident Manager 4.4 (PT ISIM 4.4), предназначенного для защиты автоматизированных систем управления технологическими процессами (АСУ ТП). Представленный российским разработчиком продукт осуществляет сбор и анализ сетевого трафика в инфраструктуре предприятия. PT ISIM обеспечивает поиск следов нарушений информационной безопасности в сетях АСУ ТП, помогает на ранней стадии выявлять кибератаки, активность вредоносного ПО, неавторизованные действия персонала (в том числе злоумышленные) и обеспечивает соответствие требованиям законодательства (187-ФЗ, приказы ФСТЭК № 31, 239, ГосСОПКА).  PT Industrial Security Incident Manager 4.4 включает в себя расширенный контроль сетевых коммуникаций на современных цифровых энергообъектах по стандарту МЭК-61850. В продукте появился новый microView Sensor, который устанавливается на компактные промышленные ПК и предназначен для использования на небольших объектах автоматизации: подстанциях 6–10 кВ, тепловых пунктах, в цехах и инженерных системах ЦОД и зданий. Решение может выявлять аномальные сетевые соединения, отказы и ошибки коммуникации по протоколам MMS и GOOSE, свидетельствующие о неправильной эксплуатации, некорректной настройке оборудования или попытках компрометации устройств. Также упростился пользовательский интерфейс PT ISIM 4.4. Обновление предыдущих версий теперь полностью централизованно для всех поддерживаемых операционных систем — ручное обновление дополнительных модулей не требуется.

23.11.2023 [16:52], Андрей Крупин

Обновление Kaspersky Industrial CyberSecurity: автоматизированный аудит безопасности и расширенные возможности XDR

software

асу тп

защита предприятия

информационная безопасность

лаборатория касперского

промышленность

«Лаборатория Касперского» сообщила о выпуске обновлённой промышленной платформы Kaspersky Industrial CyberSecurity (KICS), включающей набор специализированных продуктов и сервисов, призванных обеспечить кибербезопасность промышленных предприятий. Решение помогает реализовать комплексный подход к кибербезопасности на всех уровнях, начиная с анализа защищённости и тренингов для сотрудников и заканчивая технологиями защиты АСУ ТП и реагированием на инциденты. В обновлённой версии платформы решение для защиты конечных точек KICS for Nodes может использоваться в качестве узлового агента для сбора расширенного набора данных для глубокого анализа инцидентов, а также реагирования на них. Благодаря этому операторы будут получать оповещения о событиях в сети, содержащие данные о хосте и протекающих на нём процессах, активности зарегистрированных пользователей и сетевых коммуникациях с более высокой точностью.

Компоненты Kaspersky Industrial CyberSecurity Среди других важных изменений — встроенные средства централизованного аудита безопасности сетевых узлов и устройств на базе Windows и Linux. Благодаря этой функции ИБ-службы могут автоматически проверять хост или группу хостов на наличие уязвимостей в программном обеспечении, неправильных настроек, а также на соответствие локальному или международному законодательству и корпоративным политикам, в частности требованиям ФСТЭК России. Доработкам подвергся компонент KICS for Networks, дополнившийся продвинутой системой анализа сетевого трафика (NTA), предоставляющей возможность анализировать трафик как на периметре, так и по всей инфраструктуре. Решение для защиты промышленных узлов KICS for Nodes получило поддержку новых моделей ПЛК. Наконец, благодаря расширенным возможностям XDR клиенты теперь могут управлять установочной базой KICS из единой консоли, а также масштабировать работу по обеспечению безопасности АСУ ТП на множество крупных географически распределённых площадок. |

|